Hacking Website Sqlmap

A. Pengertian Hacking

Hacking

adalah kegiatan memasuki system melalui system operasional lain yang dijalankan

oleh Hacker. Tujuanya untuk mencari hole/bugs pada system yang akan dimasuki.

Dalam arti lain mencari titik keamanan system tersebut. Bila hacker berhasil

masuk pada system itu, hacker dapat mengakses hal apapun sesuai keinginan

hacker itu. Dari kegiatan yang mengacak system maupun kejahatan.

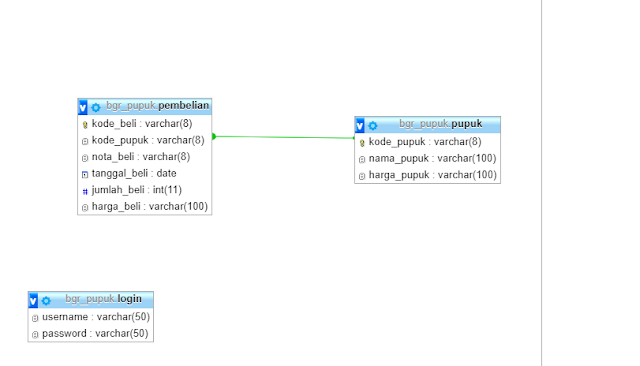

B. Pengertian Sqlmap

SQLMap

adalah alat uji penetrasi open source yang mengotomatisasi proses mendeteksi

dan mengeksploitasi kelemahan injeksi SQL dan mengambil alih basis data server.

Jadi sqlmap ini adalah tools yang dapat mendeteksi dan melakukan exploit pada

bug SQL injection secara otomatis. dengan melakukan serangan SQL injection

seorang attacker dapat mengambil alih serta memanipulasi sebuah database di

dalam sebuah server.

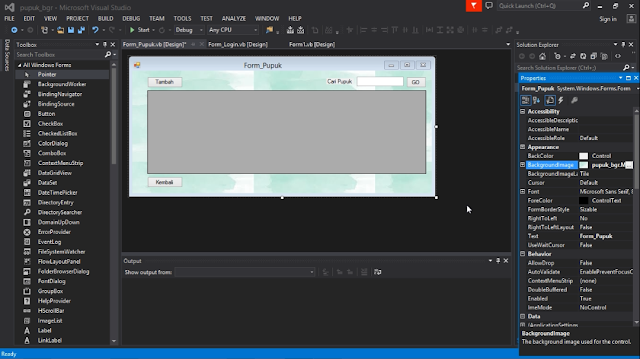

Untuk tutorial lengkap materi hacking website menggunakan sqlmap bisa langsung cek link youtube dibawah ini : ⇘⇙

Semoga bermanfaat :)